HTTPS i SSL certifikati: učinili svoju web lokaciju sigurnom (i zašto biste trebali)

Mobilni Privatnost Sigurnosti Istaknuti / / March 17, 2020

Ažurirano dana

Bez obzira na vrstu internetske tvrtke ili usluge koju vodite, morate osigurati da su privatni podaci sigurni pomoću HTTPS i SSL certifikata. Evo našeg cjelovitog vodiča.

Kada je u pitanju slanje osobnih podataka putem interneta - bilo da su podaci o kontaktima, vjerodajnice za prijavu, podaci o računu, informacije o lokaciji ili bilo što drugo što bi se moglo zloupotrijebiti - javnost je u velikoj mjeri potpuno paranoična o hakerima i identitetu lopovi. I s pravom je tako. Strah da bi vaše informacije mogle biti ukradene, ukradene ili protupravno oduzete daleko je od iracionalnog. Naslovi o propuštanjima i kršenjima sigurnosti u posljednjih nekoliko desetljeća to dokazuju. No, uprkos ovom strahu, ljudi se i dalje prijavljuju da bi vršili svoje bankarstvo, kupovinu, časopise, sastanke, druženje i druge osobne i profesionalne poslove na webu. A postoji i jedna sitnica koja im daje samopouzdanje za to. Pokazat ću vam:

Iako svi ne razumiju kako to funkcionira, taj mali katanac u adresnoj traci signalizira web korisnicima da imaju pouzdanu vezu s legitimnom web stranicom. Ako posjetitelji to ne vide u adresnoj traci kad povuku vašu web lokaciju, nećete - i ne biste trebali - pokrenuti njihovu tvrtku.

Da biste dobili malo zaključavanje adresne trake za vaše web mjesto, potreban vam je SSL certifikat. Kako je nabavite? Pročitajte da biste saznali.

Pregled članka:

- Što je SSL / TLS?

- Kako koristiti HTTPS?

- Što je SSL certifikat i kako da je dobijem?

- Vodič za kupovinu SSL certifikata

- Tijelo za certifikate

- Provjera domene vs. Proširena validacija

- Dijeljeni SSL vs. Privatni SSL

- Povjerite pečate

- Wildcard SSL certifikati

- jamstva

- Besplatni SSL certifikati i samopotpisani SSL certifikati

- Instaliranje SSL certifikata

- Za i protiv HTTPS-a

Što je SSL / TLS?

Na Internetu se podaci prenose pomoću protokola za prijenos hiperteksta. Zato svi URL-ovi web stranica imaju " http://” ili "httpa: // ”ispred njih.

Koja je razlika između http i https? Taj mali mali S ima velike implikacije: Sigurnost.

Dopustite mi da objasnim.

HTTP je "jezik" koji vaše računalo i poslužitelj koriste da bi razgovarali jedni s drugima. Ovaj je jezik univerzalno razumljiv, što je prikladno, ali ima i svojih nedostataka. Kad podaci budu poslani između vas i poslužitelja putem Interneta, zaustavit će se na putu prije nego što stigne do krajnjeg odredišta. To predstavlja tri velika rizika:

To bi netko mogao prisluškivati na vašem razgovoru (poput digitalnog prisluškivanja).

To bi netko mogao predstavljati jedna (ili obje) stranke na oba kraja.

To bi netko mogao nagovarati s tim da se poruke prenose.

Hakeri i kreteni koriste kombinaciju gore navedenog za brojne prevare i pljačke, uključujući krađu lažnog identiteta, napade čovjeka u sredini i dobro staromodno oglašavanje. Zlonamjerni napadi mogu biti jednostavni poput njuškanja Facebook vjerodajnica presretanjem nekodiranih kolačića (prisluškivanje), ili bi mogli biti sofisticiraniji. Na primjer, mogli biste pomisliti da govorite svojoj banci: "Molim vas, prenesite 100 USD na moj davatelj internetskih usluga", ali netko u sredini mogao bi promijeniti poruku da glasi: "Molim vas, prenesite $100sav moj novac do moj ISPPeggy u Sibiru”(Diranje podataka i lažno predstavljanje).

To su problemi s HTTP-om. Da bi se riješili ti problemi, HTTP se može slojeviti sa sigurnosnim protokolom, što rezultira HTTP Secure (HTTPS). Najčešće, S u HTTPS-u pruža protokol SSL (Secure Sockets Layer) ili noviji TLS protokol za sigurnost transportnog sloja. Kada je implementiran, HTTPS nudi dvosmjerno šifriranje (kako bi se spriječilo prisluškivanje), serverovjera (kako bi se spriječilo lažno predstavljanje) i provjera autentičnosti poruke (da se spriječi varanje podataka).

Kako koristiti HTTPS

Kao i govorni jezik, HTTPS funkcionira samo ako obje strane odluče da ga govore. Na strani klijenta izbor HTTPS-a može se izvršiti unosom „https“ u adresnu traku preglednika prije URL-a (npr. Umjesto upisivanja http://www.facebook.com, tip https://www.facebook.com) ili instaliranjem proširenja koje automatski forsira HTTPS, kao što je HTTPS Everywhere for Firefox i Krom. Kada vaš web preglednik koristi HTTPS, vidjet ćete ikonu lokota, zelenu traku preglednika, palčeve gore ili neki drugi uvjerljiv znak da je vaša veza s poslužiteljem sigurna.

No, za korištenje HTTPS-a web poslužitelj ga mora podržavati. Ako ste webmaster i želite ponuditi HTTPS svojim web posjetiteljima, trebat će vam SSL certifikat ili TLS certifikat. Kako dobivate SSL ili TLS certifikat? Nastavi čitati.

Daljnje čitanje: Neke popularne web aplikacije omogućuju vam da odaberete HTTPS u svojim korisničkim postavkama. Pročitajte naše zapise na Facebook, Gmail, i Cvrkut.

Što je SSL certifikat i kako da je dobijem?

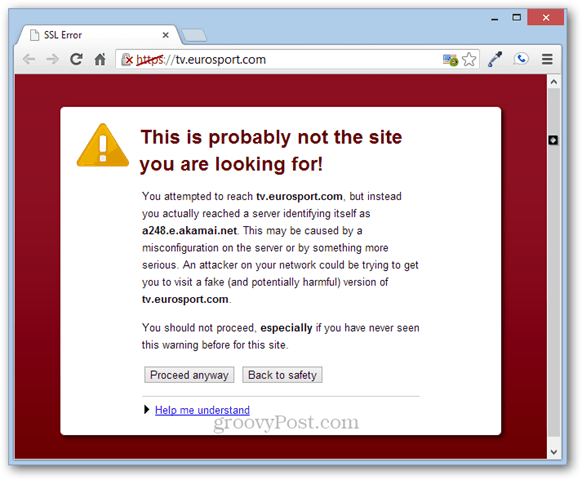

Za upotrebu HTTPS-a, vaš web poslužitelj mora imati instaliran SSL certifikat ili TLS certifikat. SSL / TLS certifikat sličan je ID-u fotografije za vaše web mjesto. Kada preglednik koji koristi HTTPS pristupi vašoj web stranici, izvršit će "stisak ruke", tijekom kojeg klijentsko računalo traži SSL certifikat. Potom SSL certifikat potvrđuje provjereno tijelo certifikata (CA) koje provjerava je li poslužitelj onaj koji to kaže. Ako se sve odjavi, vaš web posjetitelj dobiva uvjerljivu zelenu kvačicu ili ikonu zaključavanja. Ako nešto pođe po zlu, dobit će upozorenje web-preglednika u kojem se navodi da identitet poslužitelja nije moguće potvrditi.

Kupnja za SSL certifikat

Kada je u pitanju instaliranje SSL certifikata na vaše web mjesto, postoji mnoštvo parametara o kojima treba odlučiti. Prijeđimo na najvažnije:

Tijelo za certifikate

Autoritet za certifikate (CA) je tvrtka koja izdaje vaš SSL certifikat i ona će potvrditi vašu potvrdu svaki put kada posjetitelj dođe na vašu web stranicu. Iako će se svaki davatelj SSL certifikata natjecati u cijeni i značajkama, jedna je stvar jedna stvar koja treba uzeti u obzir prilikom provjere nadležna tijela za certifikate imaju li ili ne certifikate koji su unaprijed instalirani na najpopularnijem webu preglednici. Ako tijelo certifikata koje izdaje vaš SSL certifikat nije na tom popisu, korisnik će dobiti upit s upozorenjem da se sigurnosnom certifikatu web mjesta ne vjeruje. Naravno, to ne znači i da vaša web lokacija nije nelegitimna - to samo znači da vaš CA još nije na popisu. To je problem jer se većina korisnika neće mučiti čitati upozorenje ili istraživati nepriznati CA. Vjerojatno će ih jednostavno kliknuti.

Srećom, popis već instaliranih CA na glavnim preglednicima je prilično velik. Uključuje nekoliko velikih brandova, kao i manje poznate i povoljnije CA-e. Imena kućanstava uključuju Verisign, Idi tata, Comodo, thawte, GeoTrust, i Povjeriti.

Možete pogledati i postavke vlastitog preglednika da biste vidjeli koja su tijela certifikata unaprijed instalirana.

- Za Chrome idite na Postavke -> Prikaži napredne postavke... -> Upravljanje potvrdama.

- Za Firefox učinite Opcije -> Napredno -> Pregledajte potvrde.

- Za IE, Internet opcije -> Sadržaj -> Potvrde.

- Za Safari, idite na Finder i odaberite Go -> Utilities -> KeyChain Access i kliknite System.

Za brzu upotrebu pogledajte ovu nit koja sadrži popis prihvatljivi SSL certifikati za Google Checkout.

Provjera domene vs. Proširena validacija

| Tipično vrijeme izdavanja | cijena | Adresačka traka | |

| Provjera domene |

Skoro trenutno | nizak | Normalni HTTPS (ikona lokota) |

| Provjera organizacije | Nekoliko dana | srednji | Normalni HTTPS (ikona lokota) |

| Proširena validacija | Tjedan ili više | visok | Zelena adresna traka, podaci o potvrdi ID-a tvrtke |

SSL certifikat trebao bi dokazati identitet web stranice kojoj šaljete informacije. Kako bi se osiguralo da ljudi ne uzimaju lažne SSL certifikate za domene koje oni s pravom ne kontroliraju, a tijelo certifikata potvrdit će da je osoba koja zahtijeva certifikat doista vlasnik domene Ime. Obično se to događa putem brze provjere e-pošte ili telefonskog poziva, slično kao kad vam web stranica pošalje e-poštu s vezom za potvrdu računa. To se naziva a potvrđena domena SSL certifikat. Prednost ovoga je što omogućuje izdavanje SSL certifikata gotovo odmah. Vjerojatno biste mogli otići i dobiti SSL certifikat za domenu za manje vremena nego što vam je trebalo da pročitate ovaj post na blogu. Pomoću potvrđenog SSL certifikata domene dobivate katanac i mogućnost šifriranja prometa na vašoj web lokaciji.

Prednosti SSL certifikata domene su u tome što su ih brzo, jednostavno i jeftino dobiti. To je ujedno i njihov nedostatak. Kao što možete zamisliti, lakše je povezati automatizirani sustav od živog ljudskog bića. To je nekako kao kad bi neki srednjoškolac ušao u DMV rekavši da je Barack Obama i želi dobiti vladinu iskaznicu. osoba za stolom bacila bi jedan pogled na njega i nazvala Fedare (ili kantu za smeće). Ali, da je robot radio kiosk s fotografijom, možda bi imao sreće. Na sličan način, lažnjaci mogu dobiti „lažne ID-ove“ za web stranice poput Paypala, Amazona ili Facebooka trikvanjem sustavima za provjeru domena. Dan Kaminsky je 2009. godine objavio primjer načina na koji prevara službenike CA za dobivanje certifikata zbog čega bi web mjesto za krađu identiteta izgledalo kao da je sigurna, zakonita veza. Ljudski bi ovu prevaru bilo lako uočiti. Ali tadašnjoj automatiziranoj provjeri domene nedostajale su potrebne provjere da se nešto slično spriječi.

Kao odgovor na ranjivosti SSL i SSL certifikata domene, industrija je uvela Proširena validacija potvrda. Za dobivanje EV SSL certifikata vaše poduzeće ili organizacija moraju proći rigorozne provjere kako bi se osiguralo da je u dobrom ugledu s vašom vladom i s pravom kontrolira domenu koju primjenjujete za. Ovi pregledi, između ostalog, zahtijevaju ljudski element, pa prema tome traju duže i skuplji su.

U nekim industrijama potreban je EV certifikat. Ali za ostale, korist ide samo onoliko koliko će prepoznati vaši posjetitelji. Kod svakodnevnih web posjetitelja razlika je suptilna. Pored ikone lokota, adresna traka postaje zelena i prikazuje naziv vaše tvrtke. Ako kliknete za više informacija, vidjet ćete da je provjeren identitet tvrtke, a ne samo web mjesto.

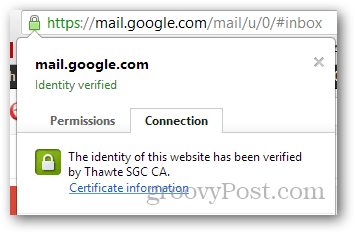

Evo primjera normalne HTTPS web lokacije:

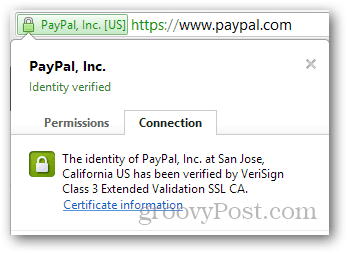

A evo primjera HTTPS web mjesta sa certifikatom o EV:

Ovisno o vašoj branši, EV certifikat možda i ne vrijedi. Uz to morate biti tvrtka ili organizacija da biste ga dobili. Iako se velike tvrtke zalažu za certificiranje EV-a, primijetit ćete da većina HTTPS web-lokacija i dalje ima okus koji nije EV. Ako je dovoljno dobro za Google, Facebook i Dropbox, možda je to dovoljno i za vas.

Još jedna stvar: postoji opcija sredine puta koja se zove an organizacija potvrđena ili poslovanje potvrđeno certifikat. Ovo je temeljitija provjera od automatizirane provjere domena, ali ne ide toliko daleko u susret industriji propisi za potvrdu proširene validacije (obratite pažnju na to koliko je produljena validacija velikim slovima i "organizacijska" provjera valjanosti "nije?). OV ili certificirano poslovno certificiranje košta više i traje duže, ali neće vam dati zelenu adresnu traku i podatke o identitetu tvrtke ovjerene. Iskreno, ne mogu smisliti razlog da platim OV certifikat. Ako možete smisliti jedno, prosvijetlite me u komentarima.

Dijeljeni SSL vs. Privatni SSL

Neki web domaćini nude zajedničku SSL uslugu koja je često pristupačnija od privatnog SSL-a. Osim cijene, prednost zajedničkog SSL-a je u tome što vam ne treba dobiti privatnu IP adresu ili namjenski domaćin. Loša strana je ta što ne morate koristiti vlastito ime domene. Umjesto toga, siguran dio vaše web stranice bit će nešto poput:

https://www.hostgator.com/~yourdomain/secure.php

Uporedite to s privatnom SSL adresom:

https://www.yourdomain.com/secure.php

Za web stranice s javnošću, poput web mjesta e-trgovine i web-mjesta društvenih mreža, ovo je očito poteškoća, jer izgleda kao da ste preusmjereni s glavne web lokacije. Ali za područja koja javnost obično ne gleda, poput unutrašnjosti poštanskog sustava ili administrativnog područja, tada bi zajednički SSL mogao biti dobar posao.

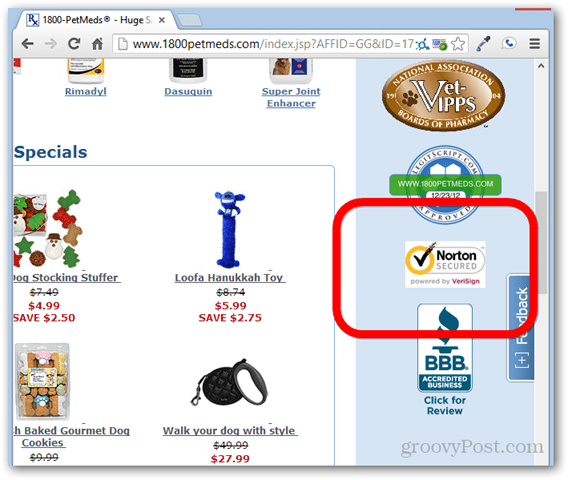

Povjerite pečate

Mnoga tijela za certifikate omogućuju vam stavljanje pečata povjerenja na svoju web stranicu nakon što ste se prijavili za jedan od njihovih certifikata. To daje otprilike iste informacije kao što bi kliknulo na katanac u prozoru preglednika, ali uz veću vidljivost. Uključivanje zaštitnog pečata nije potrebno, niti vam povećava sigurnost, ali ako posjetiteljima daje tople fuzzie znati tko je izdao SSL certifikat, na sve načine bacajte ga tamo.

Wildcard SSL certifikati

SSL certifikat potvrđuje identitet jedne domene. Dakle, ako želite imati HTTPS na više poddomena, npr. Groovypost.com, mail.groovypost.com i answers.groovypost.com—Trebate kupiti tri različita SSL certifikata. U određenom trenutku, wildcard SSL certifikat postaje ekonomičniji. Odnosno, jedan certifikat za jednu domenu i sve poddomene, tj. * .Groovypost.com.

jamstva

Bez obzira koliko dugo je dobar ugled neke tvrtke, postoje ranjivosti. Čak i pouzdani CA-i mogu biti na meti hakera, o čemu svjedoči kršenje na VeriSign-u, koje je neprijavljeno još 2010. godine. Nadalje, status CA-a na popisu pouzdanih osoba može se brzo opozvati, kao što smo vidjeli s DigiNotar snafu još u 2011. godini Stvari se događaju.

Kako bi ublažili bilo kakvu nelagodu zbog mogućnosti takvih nasumičnih akata razvratnosti SSL-a, mnogi CA-i sada nude jamstva. Pokrivanje se kreće od nekoliko tisuća dolara do preko milijun dolara i uključuje gubitke koji proizlaze iz zlouporabe vašeg certifikata ili drugih nesporazuma. Nemam pojma da li ta jamstva zaista dodaju vrijednost ili ne, ili je li itko ikad uspješno osvojio zahtjev. Ali oni su tu zbog vašeg razmatranja.

Besplatni SSL certifikati i samopotpisani SSL certifikati

Dostupne su dvije vrste besplatnih SSL certifikata. Samopotpis, koji se prvenstveno koristi za privatno testiranje i punu publiku koja je okrenuta SSL certifikatima, a izdala ih je valjana Certificat Authority. Dobra vijest je da u 2018. godini postoji nekoliko opcija za dobivanje 100% besplatnih, valjanih 90 dnevnih SSL certova od oba SSL besplatno ili Šifrirajmo. SSL for Free prvenstveno je GUI za Let’s Encrypt API. Prednost web lokacije SSL for Free je u tome što je jednostavan za upotrebu jer ima ugodan GUI. Šifrirajmo, međutim, lijepo je što možete u potpunosti automatizirati traženje SSL certsa od njih. Idealno ako vam trebaju SSL certs za više web stranica / poslužitelja.

Potpisan SSL certifikat zauvijek je besplatan. Uz potvrdu da sam potpisao svoj vlastiti CA. Međutim, s obzirom da niste među pouzdanim CA-ovima ugrađenim u web-preglednike, posjetitelji će dobiti upozorenje da operativni sustav ne prepoznaje ovlasti. Kao takvo, zaista ne postoji sigurnost da ste vi osoba za koju kažete da jeste (na neki način je izdavanje osobne iskaznice fotografije i pokušavanje slanja u prodavaonici alkoholnih pića). Prednost SSL certifikata koji je sam potpisao je ta što omogućava šifriranje za web promet. To bi moglo biti dobro za internu upotrebu, gdje zaposlenici mogu dodati organizaciju kao pouzdan CA kako bi se riješili poruke upozorenja i radili na sigurnoj vezi putem Interneta.

Za upute o postavljanju samopodpisanog SSL certifikata, pogledajte dokumentaciju za OpenSSL. (Ili, ako postoji dovoljno potražnje, napisat ću udžbenik.)

Instaliranje SSL certifikata

Nakon što ste kupili svoj SSL certifikat, morate ga instalirati na svoju web lokaciju. Dobar web domaćin ponudit će to učiniti za vas. Neki bi mogli čak i ići daleko dokle ga kupuju za vas. Često je to najbolji način jer pojednostavljuje naplatu i osigurava da je pravilno postavljena za vaš web poslužitelj.

Ipak, uvijek imate mogućnost instalirati SSL certifikat koji ste kupili sami. Ako to učinite, možda biste htjeli započeti savjetovati bazu znanja svog web-domaćina ili otvaranjem ulaznice službe za pomoć. Oni će vas uputiti prema najboljim uputama za instaliranje vašeg SSL certifikata. Također biste trebali konzultirati upute dobivene od CA. Oni će vam dati bolje upute od bilo kojeg općenitog savjeta koji vam mogu dati ovdje.

Možda ćete htjeti provjeriti i sljedeće upute za instaliranje SSL certifikata:

- Instalirajte SSL certifikat i postavite domenu u cPanel

- Kako implementirati SSL u IIS (Windows Server)

- SSL / TLS šifriranje Apache

Sve ove upute uključivat će stvaranje zahtjeva za potpisivanje SSL certifikata (CSR). Zapravo će vam trebati CSR samo za izdavanje SSL certifikata. Opet, vaš web domaćin vam može pomoći u tome. Za detaljnije podatke o DIY-u o kreiranju CSR-a, pogledajte ovu napisu iz DigiCert.

Za i protiv HTTPS-a

Već smo čvrsto utvrdili prednosti HTTPS-a: sigurnost, sigurnost, sigurnost. To ne samo da umanjuje rizik od kršenja podataka, već također potiče povjerenje i dodaje reputaciju vašoj web stranici. Simpatični kupci se možda ni ne trude prijaviti se ako vide " http://” na stranici za prijavu.

Postoje, međutim, neke kontra HTTPS-a. S obzirom na potrebu HTTPS-a za određene vrste web stranica, ima smisla razmišljati o njima kao o "kontraideje “, a ne negativ.

- HTTPS košta novac. Za početak, troškovi su kupnje i obnavljanja vašeg SSL certifikata kako bi se osigurala valjanost iz godine u godinu. Ali postoje i određeni "sistemski zahtjevi" za HTTPS, poput namjenske IP adrese ili namjenskog hosting hosting plana koji mogu biti skuplji od zajedničkog hosting paketa.

- HTTPS može usporiti odgovor poslužitelja. Postoje dva problema povezana sa SSL / TLS-om koji mogu usporiti brzinu učitavanja stranice. Prvo, za početak komunikacije s vaše web stranice prvi put mora otvoriti korisnički preglednik kroz proces rukovanja, koji se vraća na web mjesto tijela certifikata kako bi se potvrdio potvrda. Ako je web-poslužitelj CA u tijeku, doći će do kašnjenja u učitavanju vaše stranice. To je uglavnom izvan vaše kontrole. Drugo, HTTPS koristi šifriranje, za što je potrebna veća moć obrade. To se može riješiti optimiziranjem vašeg sadržaja za propusnost i nadogradnjom hardvera na vašem poslužitelju. CloudFlare ima dobar post na blogu o tome kako i zašto SSL može usporiti vašu web stranicu.

- HTTPS može utjecati na SEO napore Pri prelasku s HTTP-a na HTTPS; prelazite na novu web stranicu. Na primjer, https://www.groovypost.com ne bi bilo isto što i http://www.groovypost.com. Važno je osigurati da ste preusmjerili svoje stare veze i napisali odgovarajuća pravila ispod haube vašeg poslužitelja da ne biste izgubili dragocjeni sok za vezu.

- Mješoviti sadržaj može baciti žutu zastavu. Za neke preglednike ako ste glavni dio web stranice učitali s HTTPS-a, ali slike i druge elemente (poput tablice stilova ili skripte) učitane s HTTP URL-a, tada se može pojaviti skočni prozor koji upozorava da stranica uključuje i nesigurne sadržaj. Naravno, imati neki siguran sadržaj je bolji od nepostojanja nijednog, iako taj posljednji ne rezultira skočnim prozorom. No ipak, moglo bi se isplatiti osigurati da na svojim stranicama nemate "miješani sadržaj".

- Ponekad je lakše nabaviti procesor plaćanja treće strane. Nema sramote ako Amazonu Google Checkout, Paypal ili Checkout omogućuju da upravljaju vašim plaćanjima. Ako se sve gore navedeno čini da se previše svađa, možete dopustiti klijentima da razmjenjuju podatke o plaćanju na sigurnoj web lokaciji Paypala ili Googleovoj sigurnoj web-lokaciji i spasiti si problema.

Imate li još kakvih pitanja ili komentara o HTTPS i SSL / TLS certifikatima? Dajte mi to čuti u komentarima.