Što je šifrirani DNS promet?

Privatnost Sigurnosti Dns Junak / / August 24, 2023

Objavljeno

Kako biste zaštitili svoju sigurnost i privatnost, važno je razumjeti kriptirani DNS promet i zašto je on važan.

U golemom, međusobno povezanom carstvu interneta, Sustav naziva domene (DNS) djeluje kao ključni vodič, prevodeći nazive domena prilagođene ljudima poput 'example.com' u IP adrese koje strojevi razumiju. Svaki put kada posjetite web stranicu ili pošaljete e-poštu, postavlja se DNS upit koji služi kao most između ljudske namjere i radnje stroja. Međutim, godinama su ovi DNS upiti bili izloženi i prenošeni u otvorenom tekstu, čineći ih zlatnim rudnikom za njuškala, hakera, pa čak i nekih pružatelja internetskih usluga (ISP-ova) koji traže uvid u internet korisnika ponašanja. Unesite koncept "kriptiranog DNS prometa", koji ima za cilj zaštititi ove vitalne pretrage, enkapsulirajući ih u slojeve kriptografske zaštite.

Problem s tradicionalnim DNS-om

Prije nego što se upustimo u opis šifriranog DNS prometa, vjerojatno bismo trebali govoriti o DNS prometu općenito. Sustav naziva domene (DNS) predstavlja okosnicu našeg digitalnog svijeta. Zamislite to kao zamršen imenik za Internet; njegova uloga nije samo učiniti online navigaciju intuitivnom za korisnike, već i povećati otpornost online usluga.

U svojoj srži, DNS premošćuje jaz između Internetska adresa prilagođena ljudima i stroju formati. Za svakodnevnog korisnika, umjesto prisjećanja složene IP (Internetski protokol) adrese poput "104.25.98.13" (koja predstavlja njegovu IPv4 adresu) ili 2400:cb00:2048:1:6819:630d (format IPv6), možete jednostavno unijeti 'groovypost.com' u preglednik.

Dok je za ljude korist jasna, za aplikacije i uređaje funkcija DNS-a ima malo drugačiju nijansu. Njegova vrijednost nije nužno u pomaganju pamćenja - uostalom, softver se ne bori sa zaboravnošću kao mi. Umjesto toga, DNS u ovom slučaju jača otpornost.

Kako, pitate se? Preko DNS-a organizacije nisu ograničene na jedan poslužitelj. Umjesto toga, mogu raspršiti svoju prisutnost na mnoštvo poslužitelja. Ovaj sustav omogućuje DNS-u da usmjeriti korisnika na najoptimalniji poslužitelj za njihove potrebe. Može odvesti korisnika do poslužitelja u blizini, eliminirajući vjerojatnost tromog iskustva sklonog kašnjenju.

Ovaj strateški smjer je kamen temeljac za većinu usluga u oblaku, gdje DNS igra ključnu ulogu u povezivanju korisnika s obližnjim računalnim resursom.

Problemi s privatnošću u DNS-u

Nažalost, DNS predstavlja potencijalno veliki problem privatnosti. Bez nekog oblika enkripcije koja bi pružila zaštitni štit za komunikaciju vašeg uređaja s DNS razrješavačem, riskirate neopravdani pristup ili izmjene vaših DNS razmjena.

To uključuje upade pojedinaca na vaš Wi-Fi, vašeg davatelja internetskih usluga (ISP), pa čak i posrednika. Posljedice? Ugrožena privatnost, budući da autsajderi raspoznaju nazive domena koje posjećujete.

U svojoj srži, enkripcija je uvijek zagovarala a siguran i privatan internt iskustvo pregledavanja. Dok se razaznavanje da je korisnik pristupio 'groovypost.com' može činiti trivijalnim, u većem kontekstu, postaje portal za razumijevanje online ponašanja osobe, sklonosti i, potencijalno, ciljevi.

Takvi prikupljeni podaci mogu se preobraziti u robu, prodati subjektima za financijsku dobit ili ih zlonamjerni akteri staviti u oružje za orkestriranje fiskalnih prijevara.

Izvješće koje je pripremio Neustar Međunarodno vijeće za sigurnost u 2021. rasvijetlio je ovu prijetnju, otkrivajući da se nevjerojatnih 72% poduzeća suočilo s najmanje jednim upadom DNS-a u prethodnoj godini.

Nadalje, 58% tih poduzeća doživjelo je značajne posljedice upada. Kako DNS transgresije rastu, šifrirani DNS promet pojavljuje se kao bedem protiv niza prijetnji, uključujući špijunažu, lažiranje i razne sofisticirane DNS strategije.

Šifrirani DNS promet: detaljni pregled

Šifrirani DNS promet pretvara prozirne DNS podatke u siguran format, koji mogu dešifrirati samo entiteti koji komuniciraju: DNS klijent (poput preglednika ili mrežnih uređaja) i DNS razrješivač.

Evolucija DNS enkripcije

Izvorno, DNS nije bio ugrađen sa sigurnosnim atributima. Rođenje DNS-a dogodilo se u vrijeme kada je Internet bio u povoju, lišen internetske trgovine, bankarstva ili digitalnih izloga. DNS enkripcija se činila suvišnom.

Međutim, dok se okrećemo današnjem krajoliku – obilježenom procvatom e-poslovanja i porastom cyber prijetnji – postala je jasna potreba za većom sigurnošću u odnosu na privatnost DNS-a.

Pojavila su se dva istaknuta protokola šifriranja kako bi se odgovorilo na ovu potrebu: DNS preko TLS-a (DoT) i DNS preko HTTPS-a (DoH).

DNS preko TLS-a (DoT)

DoT zapošljava Sigurnost transportnog sloja (TLS) protokol za zaštitu i enkapsulaciju DNS dijaloga. Intrigantno, TLS—obično prepoznat po drugom nadimku, SSL—pokreće HTTPS enkripciju i autentifikaciju web stranice.

Za DNS interakcije, DoT koristi protokol korisničkog datagrama (UDP), zajedno s TLS zaštitom. Vozačka ambicija? Povećajte privatnost korisnika i spriječite potencijalne zlonamjerne aktere koji imaju za cilj presresti ili izmijeniti DNS podatke.

Port 853 je dominantan port među digitalnim stanovnicima za DoT. Zagovornici DoT standarda često ističu njegovu moć u suočavanju s izazovima ljudskih prava u burnim regijama.

Unatoč tome, u zemljama u kojima je sloboda izražavanja suočena s ograničenjima, DoT-ova zaštitna aura mogla bi ironično usmjeriti korisnike, čineći ih metama represivnih režima.

DNS preko HTTPS-a (DoH)

DoH, u svojoj biti, koristi HTTPS za udaljene DNS interpretacije i prvenstveno radi preko porta 443. Za uspješan rad, razrješivači trebaju DoH poslužitelj koji hostira krajnju točku upita.

Usvajanje DOH-a na svim preglednicima

Od Google Chrome verzije 83 na Windowsima i macOS-u, preglednik je prihvatio DoH, kojem se može pristupiti putem njegovih postavki. Uz ispravnu postavku DNS poslužitelja, Chrome naglašava DNS zahtjeve enkripcijom.

Štoviše, svatko ima autonomiju odabira željenog DoH poslužitelja. Chrome se čak integrira s raznim DoH pružateljima, kao što su Google Public DNS i Cloudflare.

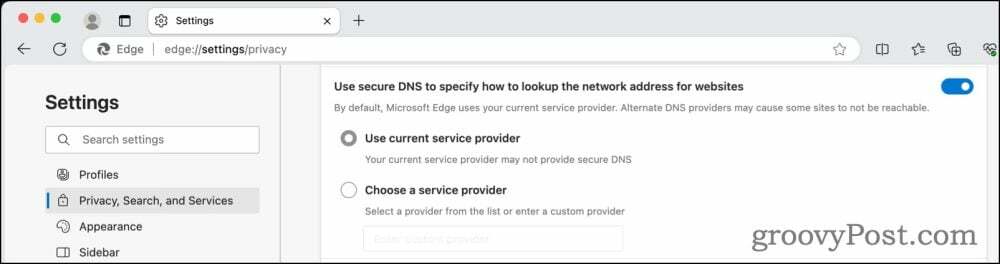

Microsoft Edge također nudi ugrađena podrška za DoH, navigacija kroz njegove postavke. Kada se aktivira i upari s kompatibilnim DNS poslužiteljem, Edge osigurava da DNS upiti ostanu šifrirani.

U pothvatu suradnje s Cloudflareom 2018., Mozilla Firefox integrirao je DoH, poznat kao Trusted Recursive Resolver. Od 25. veljače 2020. ljubitelji Firefoxa sa sjedištem u SAD-u mogli bi iskoristiti DoH uz Cloudflare koji djeluje kao zadani razrješivač.

Da ne budu izostavljeni, korisnici Opere također mogu uključiti ili isključiti DoH putem postavki preglednika, usmjeravajući DNS zahtjeve prema Cloudflareu prema zadanim postavkama.

Integracija DOH-a s operativnim sustavom

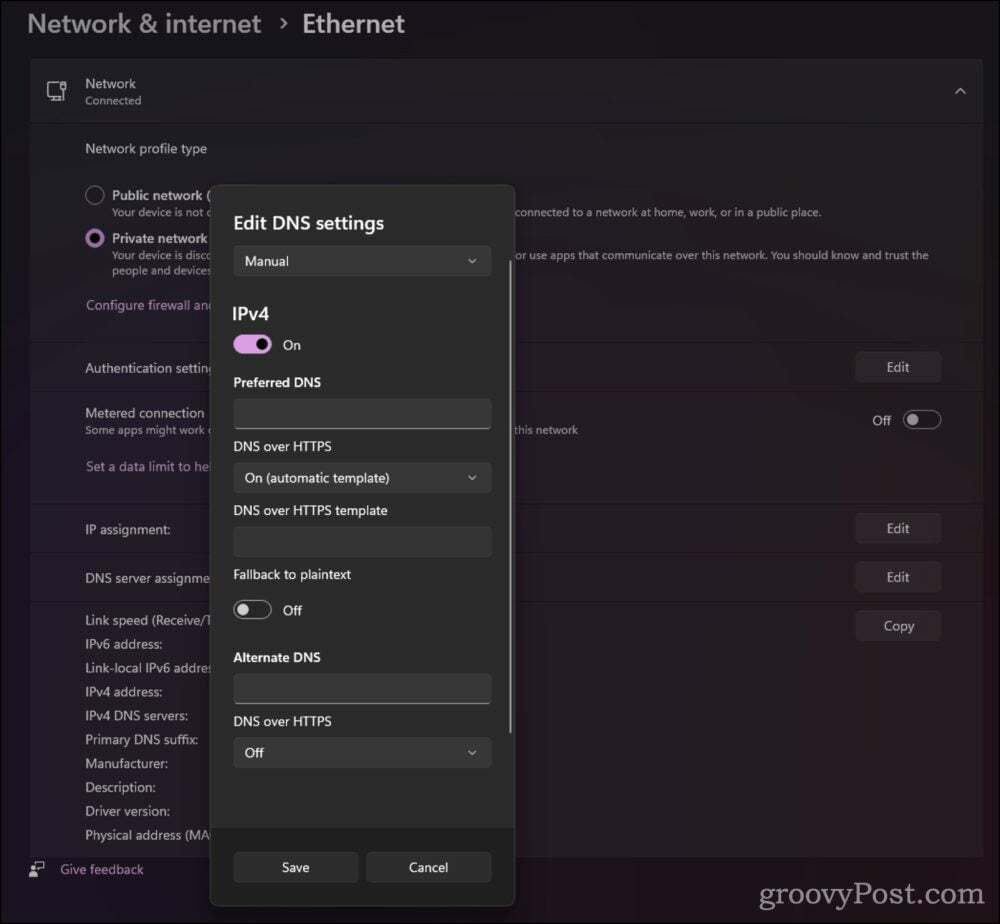

Povijesno gledano, Microsoftovi operativni sustavi oklijevali prihvatiti avangardnu tehnologiju. Windows 10 je, međutim, skrenuo prema budućnosti, dopuštajući korisnicima da aktiviraju DoH putem njegovih postavki.

Apple je otišao dalje, uvodeći tehnike enkripcije usmjerene na aplikacije. Ovaj revolucionarni potez omogućuje razvojnim programerima aplikacija da ugrade svoje različite šifrirane DNS konfiguracije, ponekad čineći tradicionalne kontrole zastarjelima.

Široki horizont šifriranog DNS prometa simbolizira evoluciju digitalnog svijeta, naglašavajući stalnu potragu za pojačanom sigurnošću i poboljšanom privatnošću.

Kontroverza koja prati šifrirani DNS

Dok šifriranje DNS prometa pojačava povjerljivost i poboljšava privatnost korisnika zaštitnim mjerama kao što je ODoH, ne podržavaju svi ovu promjenu. Podijela je prije svega između krajnjih korisnika i mrežnih operatera.

Povijesno su mrežni operateri pristupali DNS upitima spriječiti izvore zlonamjernog softvera i drugi nepoželjni sadržaji. Njihovo nastojanje da podrže ove prakse za legitimne potrebe sigurnosti i upravljanja mrežom također je središnja točka radne skupine IETF ADD (Adaptive DNS Discovery).

U biti, rasprava se može okarakterizirati kao: "univerzalna enkripcija" nasuprot "mrežnom suverenitetu". Evo detaljnog istraživanja:

Univerzalna enkripcija DNS prometa

Većina metoda enkripcije ovisi o DNS rezolverima koji su konfigurirani za enkripciju. Međutim, ti razlučivači koji podržavaju enkripciju čine samo mali dio ukupnog broja.

Centralizacija ili konsolidacija DNS rezolvera prijeti problem. Uz ograničene opcije, ova centralizacija stvara primamljive mete za zlonamjerne entitete ili nametljiv nadzor.

Većina kriptiranih DNS konfiguracija omogućuje korisnicima da odaberu svoj razrješivač. Međutim, donošenje informiranog izbora može biti zastrašujuće za prosječnog pojedinca. Zadana opcija možda neće uvijek biti optimalna zbog raznih razloga kao što je nadležnost domaćina rješavača.

Mjerenje pouzdanosti centraliziranih operatora poslužitelja je komplicirano. Često se moramo osloniti na njihove izjave o javnoj privatnosti i potencijalno na njihove samoprocjene ili procjene trećih strana.

Vanjski pregledi nisu uvijek robusni. Uglavnom temelje svoje zaključke na podacima koje su dali revidirani, odričući se dubinske, praktične istrage. Tijekom vremena ove revizije možda neće točno odražavati prakse operatera, osobito ako postoje organizacijske promjene.

Šifrirani DNS samo je jedan aspekt pregledavanja interneta. Višestruki drugi izvori podataka i dalje mogu pratiti korisnike, čineći šifrirani DNS metodom ublažavanja, a ne lijekom za sve. Aspekti poput nešifrirani metapodaci ostaju dostupni i informativni.

Enkripcija može zaštititi DNS promet, ali određeni segmenti HTTPS veze ostaju transparentni. Osim toga, šifrirani DNS može zaobići popise blokiranih temeljene na DNS-u, iako pristupanje stranicama izravno putem njihove IP adrese čini isto.

Kako bi se istinski suprotstavili praćenju i nadzoru, korisnici bi trebali istražiti sveobuhvatna rješenja kao što su virtualne privatne mreže (VPN) i Tor, čime bi nadzor prometa bio još veći izazov.

Stav 'mrežnog suvereniteta'

Enkripcija bi mogla ograničiti sposobnost operatera da pažljivo provjerava i naknadno regulira ili ispravlja mrežne operacije. Ovo je ključno za funkcije kao što su roditeljski nadzor, vidljivost korporativnih DNS upita i otkrivanje zlonamjernog softvera.

Uspon protokola Bring Your Own Device (BYOD), dopuštajući korisnicima interakciju sa sigurnim sustavima korištenje osobnih uređaja, predstavlja složenost, posebno u strogim sektorima kao što su financije i zdravstvene zaštite.

Ukratko, dok šifrirani DNS nudi poboljšanu privatnost i sigurnost, njegovo usvajanje je potaknulo žustru raspravu, naglašavajući zamršenu ravnotežu između privatnosti korisnika i upravljanja mrežom.

Zaključak: Oslonite se na šifrirani DNS promet ili ga promatrajte kao jedan alat za privatnost

U doba eskalacije kibernetičkih prijetnji i sve veće zabrinutosti za privatnost, zaštita vlastitog digitalnog otiska nikad nije bila kritičnija. Jedan od temeljnih elemenata ove digitalne granice je sustav naziva domena (DNS). Međutim, tradicionalno su se ti DNS zahtjevi provodili u obliku običnog teksta, izloženi svim znatiželjnim očima koje bi mogle gledati, bilo da se radi o kibernetičkim kriminalcima ili pretjeranim trećim stranama. Šifrirani DNS promet pojavio se kao rješenje za premošćivanje ove ranjivosti.

Na vama je da odredite najbolji način korištenja šifriranog DNS-a. Možete se osloniti na softversko rješenje, poput značajki preglednika koje nude Microsoft Edge, Google Chrome i drugi. Ako koristite OpenDNS na vašem ruteru, međutim, trebali biste također uzeti u obzir uparujući ga s DNSCryptom za sveobuhvatnu sigurnost.